Developerzy narażają użytkowników Androida

23 czerwca 2014, 10:16Naukowcy z Columbia University ostrzegają, że developerzy aplikacji dla Androida często przechowują klucze szyfrujące w samych aplikacjach. To oznacza, że cyberprzestępcy mogą poznać te klucze dokonując dekompilacji programów.

Atak na Pentagon

26 sierpnia 2010, 10:59Pentagon przyznał, że w 2008 roku doszło do najpoważniejszego ataku na amerykańskie sieci wojskowe. Zostały one zainfekowane przez szkodliwy kod przeniesiony na klipsie USB. Urządzenie podłączono do notebooka, co zapoczątkowało infekcję, która objęła w końcu zarówno tajne jak i jawne sieci.

JEDI za 10 miliardów trafi do Microsoftu

28 października 2019, 15:41JEDI, wart 10 miliardów kontrakt z Pentagonem, został przyznany Microsoftowi. To spore zaskoczenie dla wielu specjalistów, którzy uważali, że pewnym zwycięzcą przetargu na Joint Enterprise Defense Infrastructure, jest Amazon. Przekonanie to opierało się na opinii, że Amazon jest tak naprawdę jedyną firmą, która spełnia warunki konkursu, gdyż posiada największą chmurę, która osiągnęła najwyższy poziom bezpieczeństwa, znany jako Impact Level 6.

Stuxnet i Flame to dzieło USA i Izraela?

20 czerwca 2012, 16:37Washington Post, powołując się na byłego wysokiego rangą pracownika jednej z amerykańskich agencji wywiadowczych twierdzi, że oba niezwykle zaawansowane robaki atakujące instalacje przemysłowe - Stuxnet i Flame - są dziełem USA i Izraela

Niebezpieczne sieci P2P

19 marca 2007, 10:15Amerykańskie Biuro Patentowe (USPTO) przestrzega internautów przed niedopracowanymi klientami sieci P2P, które mogą udostępniać prywatne pliki użytkownika. Dokument Filesharing Programs and Technological Features to Induce Users to Share powstał na zlecenie podsekretarza stanu ds. własności intelektualnej i dyrektora Biura Patentowego Jona W. Dudasa.

Sieć Tor wcale nie taka bezpieczna

14 listopada 2014, 07:30Sieć Tor nie jest tak bezpieczna, jak miała być. Europejskie i amerykańskie organa ścigania przeprowadziły akcję „Onyomous”, w ramach której przejęły kontrolę nad 27 węzłami sieci Tor i zlikwidowały ponad 400 serwisów. Śledczy nie ujawnili, w jaki sposób ustalili lokalizację wspomnianych węzłów. Architektura sieci Tor powinna uniemożliwiać takie działania.

Odnaleziono legendarny wrak

17 grudnia 2007, 11:53U wybrzeży Dominikany odkryto wrak statku opuszczonego niegdyś przez jednego z najbardziej znanych piratów. Kapitan William Kidd doczekał się swojej czarnej legendy, wielu filmów i książek. W brytyjskiej literaturze jest jednym z najbardziej malowniczych przestępców.

Oszustwo na celowniku

7 maja 2010, 07:29Ludzie są szczególnie biegli w identyfikowaniu oszustw. Wspiera to teorię, zgodnie z którą oprócz ogólnej zdolności do wnioskowania, natura, a właściwie ewolucja wyposażyła nas w systemy pozwalające prowadzić skuteczne rozumowania dotyczące ważnych kwestii, np. kłamstwa (Proceedings of the National Academy of Sciences).

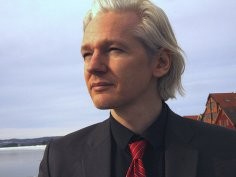

Co dalej z Julianem Assange?

4 września 2012, 18:51Profesor Rob Cryer z University of Birmingham opublikował na stronie swojej uczelni wpis, który w jasny sposób wyjaśnia sytuację prawną wokół założyciela Wikileaks Juliana Assange’a

Licytacja złotego medalu Nagrody Nobla Jamesa Watsona

28 listopada 2014, 11:45Profesor James Watson zamierza sprzedać złoty medal Nagrody Nobla. Przypomnijmy, że Watson dostał Nagrodę w dziedzinie fizjologii za opracowanie z Francisem Crickiem i Maurice'em Wilkinsem przestrzennej budowy podwójnej helisy DNA.